|

В этой статье речь пойдет о последнем средстве контроля, используемом при проведении инструментального контроля несанкционированного доступа, а именно – «Ревизор сети» версии 2.0 (далее по тексту – Ревизор).

Данный программный продукт является сетевым сканером. Ревизор предназначен для использования администраторами и службами информационной безопасности вычислительных сетей, а также органами по аттестации объектов информатизации в целях обнаружения уязвимостей установленного сетевого программного и аппаратного обеспечения, использующего протоколы стека TCP/IP. Иначе говоря – Ревизор осуществляет проверку локальной вычислительной сети на наличие уязвимых мест.

Теперь поговорим непосредственно о применении.

При установке Ревизора, Вам необходимо будет так же установить сервер баз данных Interbase 6.0 и провести конфигурацию драйвера электронного ключа защиты Guardant, так как в комплекте Ревизора имеется USB-ключ, без которого он не будет работать.

И так, первый запуск!

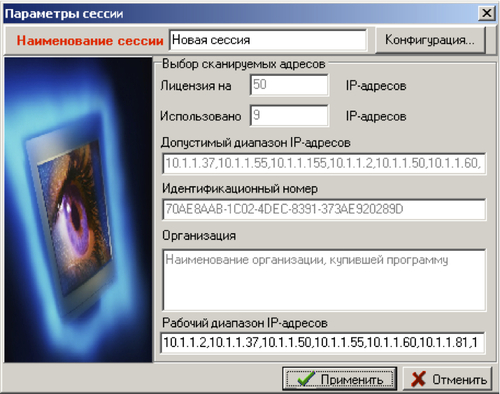

Окно запуска

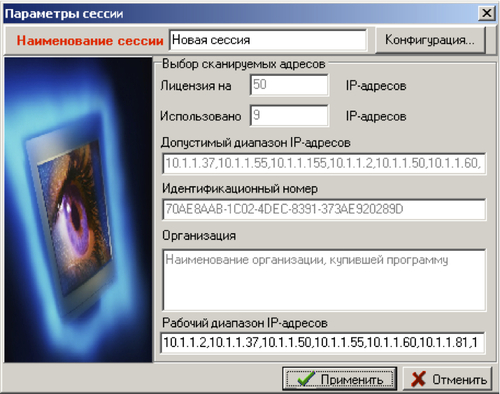

После запуска программы, Вам необходимо задать диапазон IP-адресов или конкретные IP-адреса, которые будут тестироваться.

Окно ввода IP-адресов

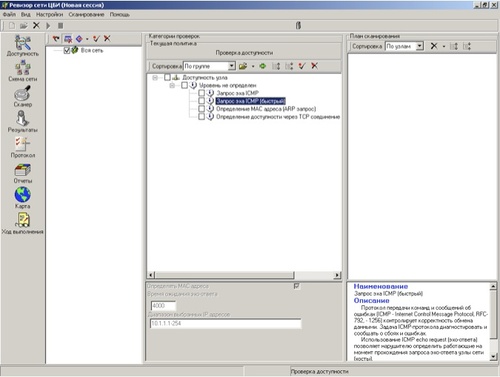

По окончании ввода IP-адресов, необходимо сформировать план проверок. Для этого нужно загрузить базы данных модулей тестирования. Ревизор может проводить следующие виды тестирования:

- Определение доступности узлов сети

- Сканирование TCP-портов

- Сканирование UDP-портов

- Зондирование TCP-портов

- Зондирование UDP-портов

- Верификация ОС методом пассивного исследования стека TCP/IP на основе базы данных NMAP

- Определение ОС с использованием Win API

- Определение ОС автоматическим исследованием заголовков banner-ответов

- Другие типы определения ОС

- Верификация HTTP

- Верификация FTP

- Верификация SMTP

- Верификация SNMP

- Верификация RPC

- Верификация TELNET

- Определение имен Netbios

- Определение имен DNS

- Проверки учетных записей с использованием Win API, SMB, SNMP

- Проверки общих (share) ресурсов

- Определение служб и сервисов, запущенных на узлах сети

- Построение структурно-функциональной графической схемы сети

- Проверки уязвимостей Windows

- Проверки FTP

- Проверки RPC

- Проверки LDAP

- Проверки NFS

- Проверки NIS

- Проверки DNS

- Проверки электронной почты

- Проверки Х-терминалов

- Проверки proxy-серверов

- Проверки уязвимостей межсетевых экранов

- Проверки WEB-сервера и CGI-скриптов

- Проверки DOS (отказ в обслуживании)

- Проверки реестра Windows

- Проверки наличия "черного входа"

- Проверки удаленного доступа к приложениям

- Проверки удаленного получения прав администратора

- Проверки удаленного доступа к файлам

- Проверки паролей по умолчанию

- Подбор паролей

- Проверки наличия активных модемов

- Проверки редко используемых сервисов

- Другие типы проверок

- Параллельное сканирование узлов

- Параллельное выполнение проверок в рамках одного адреса узла

- Наличие механизмов автоматического учета результатов ранее выполненных проверок для вновь запускаемых проверок

- Формирование шаблонов проверок

- Формирование структурированных отчетов

- Формирование отчетов для руководителя организации

- Сравнение результатов различных сессий

- Формирование отчета по динамике изменения результатов сканирования за различные периоды времени

- Поддержка различных форматов отчетов

- Графическая визуализация процессов обмена информацией между узлами сканируемой сети

- Фильтрация протоколов обмена при визуализации процессов обмена информацией в сети

- Сканирование по расписанию

- Наличие модулей сканирования удаленных офисов (удаленных агентов сканера)

- Удаленная инсталляция агентов сканера

- Наличие базы данных по проверкам и результатам сканирования

- Сохранение настроек проведенных сессий

- Модуль графической визуализации путей выявления и реализации обнаруженных уязвимостей

- Маскирование адреса сетевого сканера

- Обновление сетевого сканера через Internet

- Справочная система по работе со сканером

- Поддержка международных классификаций уязвимостей

- Сертификат Гостехкомиссии

- Поддержка сертификата Гостехкомиссии

- Защита от копирования

- Обеспечение собственной безопасности и защиты собранной информации

- Техническая поддержка

- Доработка (модификация) сканера с учетом специфики конкретной организации

- Интеграция с другими продуктами Центра безопасности информации

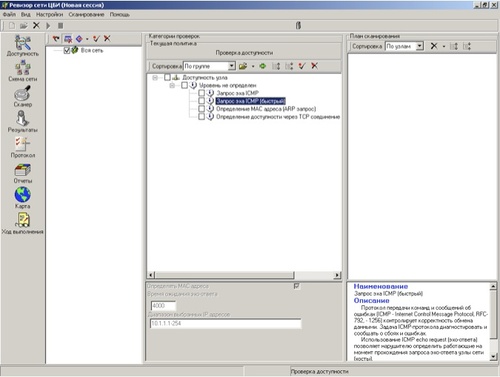

Окно формирования плана проверок

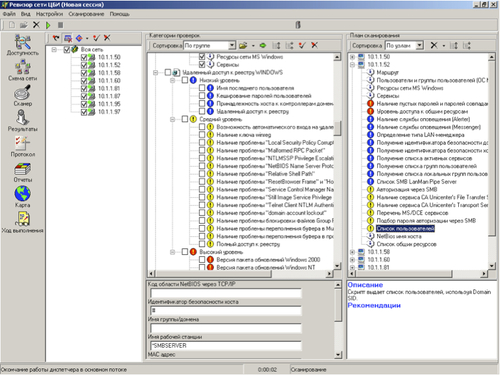

Далее отмечаем флаги рядом с теми IP-адресами, которые будут тестироваться, и рядом с теми проверками, которые будут осуществляться.

Окно выбора модулей тестирования

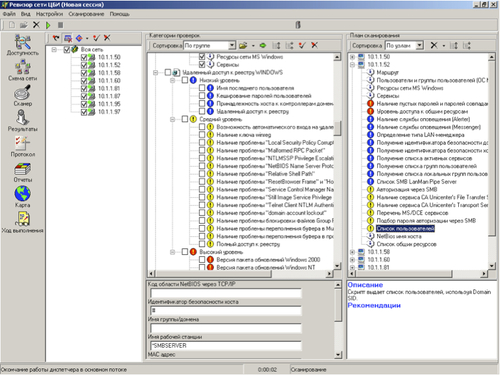

После нажатия на кнопку «Выполнить план проверок» начинается процесс сканирования сети.

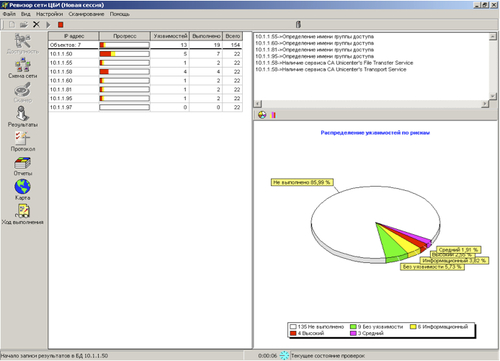

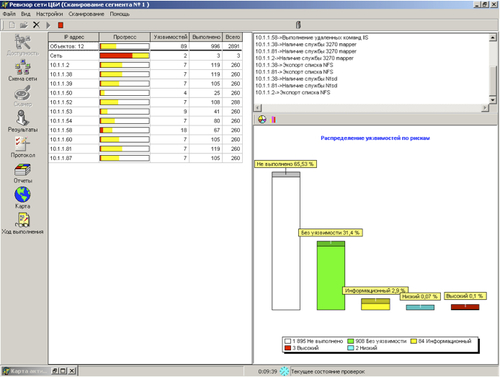

Процесс тестирования

Процесс тестирования

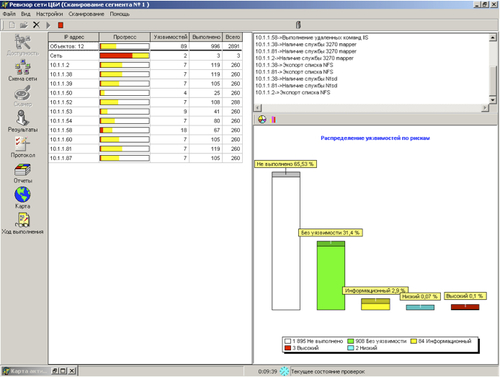

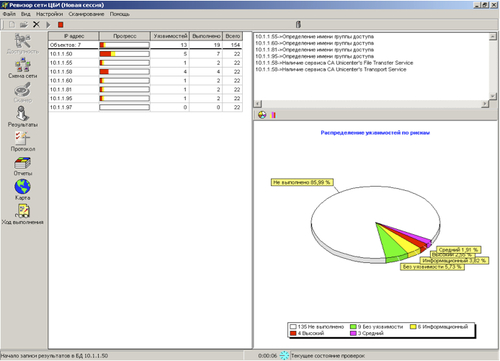

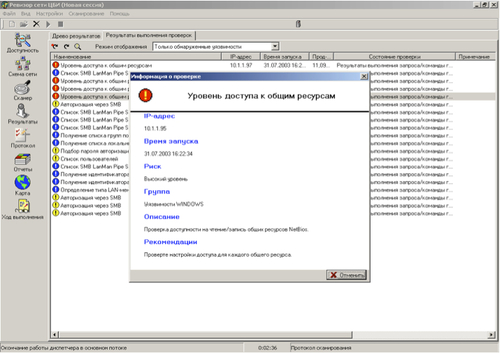

По окончании тестирования, на закладке «Результаты выполнения проверок» можно просмотреть информацию о выполненных проверках, и проверках, обнаруживших уязвимости.

Результаты выполнения проверок

А так выглядят обобщенные результаты тестирования.

Обобщенные результаты тестирования

И в конце, после выполнения всех проверок, необходимо сформировать протокол. Пример протокола Ревизора можно посмотреть в этой статье.

Читайте еще

|